Da quando internet diventato uno strumento indispensabile nella vita di tutti noi sono sempre di pi le soluzioni per collegare in rete tutti i dispositivi elettronici.

La maggior parte di noi a casa ha una propria rete WiFi ed anche la maggior parte dei locali pubblici si dotata di reti wireless per offrire una connessione internet a tutti.

Ma cosa succederebbe se allimprovviso qualcuno potesse bloccare tutte le comunicazioni wireless rendendo inutilizzabili queste infrastrutture? Di certo si verrebbe a creare una situazione di disagio.

In questo articolo vedremo come una rete wireless pu essere resa inutilizzabile (non dal suo amministratore) e come i dispositivi ad essa connessi reagiscono a questo tipo di attacco.

Il tipo di attacco che andremo ad analizzare sfrutta il fatto che su una rete wifi alcuni tipi di istruzioni inviate ai dispositivi non sono autenticate.

Questo significa che chiunque allinterno della rete pu fingersi il server o il router ed inviare ai dispositivi connessi delle istruzioni.In questo caso inseriremo nella rete un comando, o meglio un frame di controllo, di de-autenticazione rivolto a tutti i dispositivi che si disconnetteranno immediatamente dalla rete e non avranno la possibilit di riconnettersi finch lattacco non sar cessato.

Il tool che andremo ad utilizzare si chiama e automatizza completamente il processo sopra descritto.

Prima di cominciare dobbiamo capire quali sono le interfacce di rete sul nostro computer.

In particolare le interfacce di tipo Wireless

[imgforce alt=" " width="375" height="381"]https://www.skuola.net/news_foto/2015/11/wifi-area-flooding-iwconfig.png[/imgforc

Una volta aver appurato che linterfaccia wireless si chiama wlan0 possiamo cominciare.

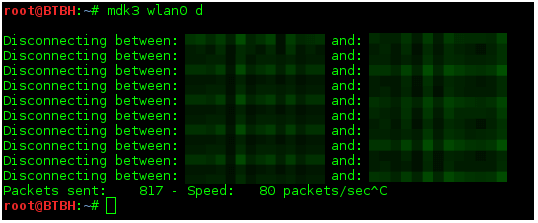

Il comando per lanciare lattacco molto semplice.

La sua sintassi : mdk3

Nel nostro caso linterfaccia wlan0 ed il tipo di attacco d ovvero deautenticazione.

[imgforce alt=" " width="375" height="381px;" width="375" height="381"]https://www.skuola.net/news_foto/2015/11/wifi-area-flooding-ifconfig.png[/imgforce

In particolare le interfacce di tipo Wireless

[imgforce alt=" " width="375" height="381"]https://www.skuola.net/news_foto/2015/11/wifi-area-flooding-iwconfig.png[/imgforc

Una volta aver appurato che linterfaccia wireless si chiama wlan0 possiamo cominciare.

Il comando per lanciare lattacco molto semplice.

La sua sintassi : mdk3

Nel nostro caso linterfaccia wlan0 ed il tipo di attacco d ovvero deautenticazione.

[imgforce alt=" " width="375" height="381" class="img_force" />

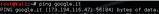

Come si pu notare il software ha disconnesso una serie di dispositivi (colonna a sinistra) dal router (colonna a destra).

Essendo gli indirizzi MAC utilizzabili per riconoscere e rintracciare i dispositivi elettronici ho preferito censurarli.

Vediamo adesso cosa succede su un dispositivo client connesso alla rete.

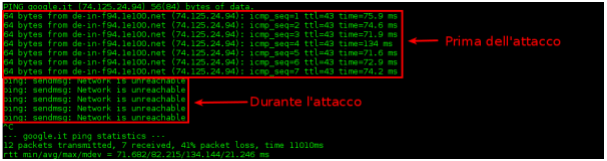

Su un PC lanciamo il comando che si connetter alla rete alla ricerca di un server da noi scelto per vedere se risponde alla nostra richiesta. In questo caso cercheremo di contattare google.it

Subito dopo aver lanciato mdk3 la connessione cade e per il client diventa impossibile contattare il server.

La rete viene quindi resa inutilizzabile nellarco di pochi secondi.

Interessante notare come questo tipo di attacco non sia rivolto solo ad un Access Point Wireless in particolare, ma in grado di disconnettere tutti i dispositivi da tutte le reti alla portata dell'antenna dell'attaccante.

Andrea Carriero | BTBH